wikipedia

wikipedia

Hakkerit ovat löytäneet tavan vahvistaa hajautettua palvelunestohyökkäykset, joita ennennäkemättömät 51 000 kertaa ovat tehneet alkuperäinen vahvuus kehityksessä, johon whitehatsin mukaan voi johtaa uudet ennätysasetukset, jotka poistavat sivustot ja Internetin infrastruktuuri.

Lisälukema

DoS-hyökkäykset, jotka ottivat isot pelisivustot väärinkäyttää Webin aikatahdistusta ProtocolDDoS-vandaalit ovat kauan tehostaneet hyökkäyksiään lähettämällä pieni määrä erityisesti suunniteltuja datapaketteja julkisesti käytettävissä olevat palvelut. Palvelut vastaavat sitten tahattomasti lähetetään kohteelle paljon suurempi määrä ei-toivottuja paketteja. Tunnetuimmat vektorit näille DDoS-monistushyökkäyksille ovat huonosti suojatut verkkotunnusjärjestelmäresoluutiopalvelimet, jotka suurentavat volyymit jopa 50-kertaisesti, ja verkon aikaprotokolla, joka increases volumes by about 58 times. Cloudflare

Cloudflare

Tutkijat kertoivat tiistaina, että hyökkääjät väärinkäyttävät a aikaisemmin hämärtynyt menetelmä, joka tuottaa hyökkäyksiä 51 000 kertaa alkuperäinen koko, mikä tekee siitä ylivoimaisesti suurimman vahvistusmenetelmän koskaan käytetty luonnossa. Tällä kertaa vektori on tallennettu, a tietokantojen välimuistijärjestelmä verkkosivustojen ja verkkojen nopeuttamiseksi. Yli Viime viikolla hyökkääjät ovat alkaneet väärinkäyttää sitä toimittaakseen DDoSesin 500 gigabitin sekunnissa ja sitä suuremmilla tilavuuksilla, DDoS-lieventäminen palvelu Arbor Networks raportoi blogiviestissä.

Sisällönjakeluverkon Cloudflare, joka raportoi, virkamiehet täällä tehtyjen hyökkäysten mukaan heidän näkemänsä hyökkäyksiä tulee vähemmän yli 6 000 tallennettua palvelinta, joihin pääsee Internetissä. Haut osoittavat, että sellaisia palvelimia on yli 88 000, an osoitus hyökkäyksistä on mahdollista saada paljon isompia.

“Se on poikkeuksellisen suuri vahvistuskerroin”, John sanoi Graham-Cumming, sisällönjakeluverkon Cloudflare CTO, joka lisäsi, että se on suurin vahvistustekijä mitä hän on koskaan ollut nähnyt. “Odotan seuraavan viikon aikana, että näemme joitain hyvin siitä tulevat suuret yli terabitin sekunnin hyökkäykset. ”

John Dohan Azaria, DDoS-lieventämispalvelun turvallisuustutkija Imperva arvioi, että suurennus on kerroin 9 000 memcached ja 557 NTP: lle. Se arvioi myös muistion lukumäärän Internetissä sataman 11211 kautta saatavilla olevat palvelut 93 000: lla. Huolimatta erilaisten mittareiden käytöstä, luvut tukevat väitettä että memcached tarjoaa ennennäkemättömän vahvistuskerroin ja että väärien potentiaalisten palvelimien joukko on suuri.

Lisälukema

Record-breaking DDoS reportedly delivered by >145k hackedKameratJotkut suurimmista julkisesti tunnetuista DDoS-hyökkäyksistä tapahtuivat 2016. Saman vuoden syyskuussa KrebsOnSecurity otettiin käyttöön päivää sen jälkeen kun olet vastaanottanut roskariikenteen määrät, jotka ovat ylittäneet 620 Gbps. Noin samaan aikaan OVH, ranskalainen Internet-palveluntarjoaja, joka on suosittu isäntä pelipalvelimille, sanoi jatkuvan hyökkäysten tavoittavan 1.1Tbps ja 901Gbps.

Hyökkäykset tuotti tuolloin suhteellisen uusi rotu botnet koostuvat satoista tuhansista kotireitittimistä ja muista ns. esineiden Internet-laitteet. Erilaisia tekijät – mukaan lukien laitteiden vaarantumisen helppous, vaikeuksia niiden varmistamisessa, ja niiden suuri määrä – sallittu miscreants kerätäkseen valtavia armeija DDoS sotilaita, jotka voivat olla valjastettu yhtenäisesti tuottamaan kerran käsittämättömiä määriä roskaa liikennettä.

Vanhan koulun DDoS

Tämän kuukauden hyökkäykset muistiin tallennettujen palvelimien väärinkäyttöä kohdennettiin takaisin vanhemmat DDoS-hyökkäykset, jotka eivät vaadi massiivisia robotteja. memcached palvelimilla on yleensä käytettävissä runsaasti kaistanleveyttä. Yhdistettynä niiden tarjoamaan 5100-kertaiseen vahvistukseen, DDoSers tarvitsee vain kourallinen laitteita alkuperäisen hyötykuorman toimittamiseksi. Että antaa tekniikan käytettäväksi paljon suuremmalle ihmisryhmälle, sen sijaan, että vain niille, joilla on hallinta suuressa bottiverkossa.

“Muistutuksen mahdollinen lisävaikutus heijastus / vahvistus DDoS-hyökkäykset voivat olla erittäin merkittäviä, kuten näillä hyökkäyksillä on korkeat heijastus / vahvistussuhteet ja vipuvalaisimet palvelinluokan heijastimet / vahvistimet, jotka tyypillisesti ovat suuren kaistanleveyden pääsy-linkit ja jotka sijaitsevat Internet-datassa Keskukset (IDC), joilla on nopea nouseva siirtoyhteys, “Roland Dobbins, Arborin tietoturvatekniikan pääinsinööri & Response Team, kirjoitti tiistaina viestiin.

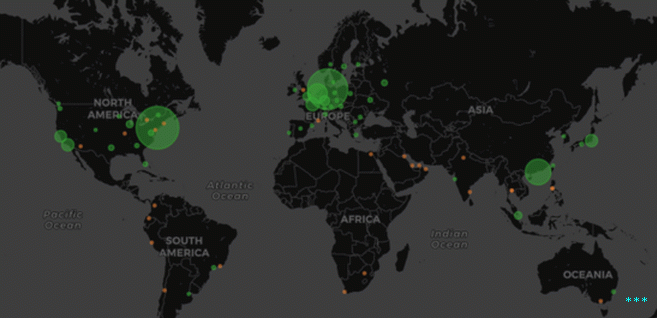

Hyökkäykset toimivat, koska monet verkot paljastavat muistiin tallennetut palvelimet Internetiin oletusarvoisesti suojaamattomina kokoonpano. Yleisesti ottaen suojattujen järjestelmien tulisi olla tavoitettavissa vain paikallisissa verkoissa, ja ne tulisi pitää turvallisesti jäljessä palomuuri. Toistaiseksi hyökkäyksiä on saatu hieman yli 5700: lta ainutlaatuiset IP-osoitteet, lähinnä Pohjois-Amerikassa ja Euroopassa.

EnlargeCloudflare

EnlargeCloudflare

“Epäilen, että suurimman osan näistä muistiin tallennetuista palvelimista ei tarvitse olla Graham-Cumming sanoi. “Se on vain “Hän sanoi olevansa huolissaan hyökkäysten pahenemisesta aiemmin mainittu yli 88 000 saatavuus heikosti suojatut tallennetut palvelimet Shodan-haun mittaamana moottori.

EnlargeCloudflare

EnlargeCloudflare

DDoSers hyödyntää palvelimien valtavaa hyökkäyspotentiaalia lähetä heille suhteellisen pieni määrä UDP-pohjaisia paketteja, joilla on on manipuloitu näyttämään ikään kuin he olisivat lähettäneet tarkoitetun kohde. Muistiin tallennetut palvelimet reagoivat lähettämällä kohteen massiivinen vastaus. Hyökkäykset korostavat jälleen kerran yleisöä haitta, joka johtuu palveluntarjoajista, jotka edelleen sallivat UDP: n paketit, jotka väärennetään todellisen lähettäjän väärentämiseksi.

Cloudflare neuvoo verkon tarjoajia, jotka ottavat käyttöön välimuistin palvelimet poistamaan UDP-tuen käytöstä mahdollisuuksien mukaan. Monessa tapauksessa, TCP-pohjainen liikenne riittää. Arbor Networks puolestaan suosittelee että verkko-operaattorit “toteuttavat tilanteeseen sopivan verkon pääsykäytäntöihin Internet Data Center (IDC) -reunalla, jotta – suojattujen suojattujen käyttöönottojen luvaton UDP / 11211 ja TCP / 11211-liikenne julkisesta Internetistä. Kaikissa tapauksissa palvelimet tulisi palomuuri Internetistä.

Tämä viesti päivitettiin Impervan nimen korjaamiseksi.